许多软件开发者或企业仍忽视代码签名证书的重要性,认为其仅是“可选项”。事实上,未对软件进行数字签名可能引发一系列连锁不利反应,从技术安全到用户信任再到商业损失,影响深远。

代码签名证书申请简单又经济,小成本解决大问题,是软件在发布之前的一道重要流程。

代码签名证书型号列表:https://www.ihuandu.com/codesigning.html

以下是未使用代码签名证书可能导致的六大关键问题。

一、安全风险:软件成为攻击者的“替罪羊”

代码签名的核心功能之一是验证软件的完整性和来源真实性。若软件未经数字签名,将面临以下威胁:

恶意篡改风险

攻击者可通过中间人攻击或劫持下载渠道,在软件中植入恶意代码(如木马、勒索软件),用户下载的看似合法软件实则已被污染。例如,2021年某开源工具被注入加密货币挖矿程序,导致数十万用户设备被入侵。

无法验证来源

用户无法确认软件是否来自官方开发者或者发布者,攻击者可轻易伪造同名软件进行钓鱼分发。例如,攻击者仿冒知名财务软件,诱导用户输入敏感信息。

供应链攻击扩大化

未签名软件在供应链中被篡改的风险更高,尤其是在依赖第三方库或自动更新机制时,可能成为APT攻击的跳板。

二、用户信任崩塌:警告提示与安装率骤降

现代操作系统和浏览器将未签名软件视为“高风险”,并直接向用户发出强烈警告:

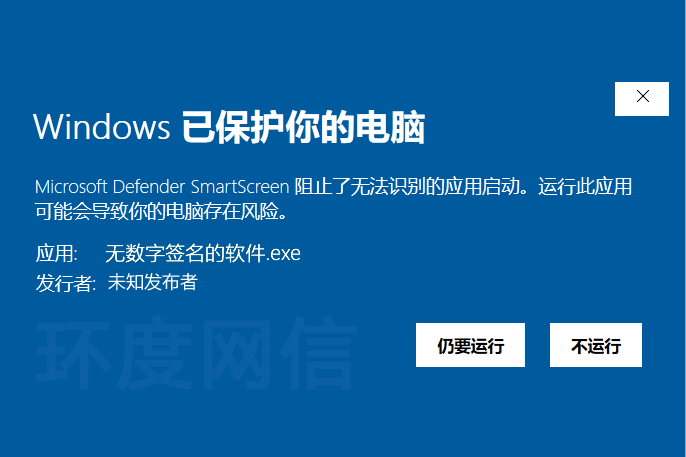

Windows SmartScreen 拦截:未签名的 EXE 文件会被标记为“未知发布者”,甚至直接阻止运行(见下图)。此类警告可能会导致用户安装率大幅下降。

浏览器安全机制:Chrome/Firefox会对未签名扩展或下载文件标注风险。

实际影响:普通用户缺乏技术知识,面对警告时往往选择放弃安装,导致软件用户流失。企业级用户则可能因合规要求直接禁用未签名程序。

三、分发渠道受阻:从应用商店到企业网络

未签名软件在主流分发场景中将举步维艰:

应用商店或者软件分发渠道拒绝上架

很多平台要求代码签名,未签名软件无法通过审核。

企业部署困难

企业IT部门通常通过组策略限制未签名软件的安装,以防止内部网络被攻击。

开源社区信任危机

即使是开源项目,未签名的二进制文件也可能被社区质疑。例如,Homebrew 等包管理器会验证签名以确保来源可靠。

四、品牌声誉与法律风险

品牌形象受损

用户可能倾向于认为未签名软件“不专业”或“可疑”。若因未签名导致用户设备被感染,企业将面临舆论危机,甚至被贴上“不负责任”的标签。

法律责任加重

在某些司法管辖区(如欧盟GDPR),若因软件安全问题导致用户数据泄露,开发者可能因“未采取合理安全措施”(如代码签名)被追究更高赔偿责任。

五、技术兼容性问题

驱动与内核模式限制

Windows要求内核驱动必须具备微软官方发布的签名,而这种签名需要用户有专业的团队或者委托环度网信这种单位将驱动提交给微软进行审核,并获得微软的签名。而在获得微软的签名过程中,用户还需要具备扩展验证(EV)代码签名证书来创建 WHQL 账号,没有微软签名,驱动将无法加载。未签名硬件驱动将可能直接导致设备无法使用。

自动更新失效

未签名的更新包可能被系统拦截,导致用户无法获取关键补丁,进一步扩大安全漏洞。

六、商业竞争劣势

在竞品已普遍采用代码签名的情况下,未签名软件会被市场自然淘汰。用户更倾向于选择带有“已验证发布者”标识的产品,尤其在金融、医疗等敏感领域。

解决方案与实践

从环度网信选择权威CA机构签发的代码签名证书

从环度网信申请权威受信任的代码签名证书,确保证书链被广泛识别。

采用EV代码签名证书

增强型证书提供更严格的验证流程,并能在Windows中直接显示企业名称,进一步提升信任度。

自动化签名流程

将签名步骤集成到CI/CD管道,确保每个发布版本均自动完成签名,避免人为遗漏。

结语

代码签名证书绝非“可有可无”的技术装饰,而是软件开发生命周期中的关键安全防线。它不仅是保护用户的第一道屏障,更是开发者维护品牌信誉、拓展市场份额的必要投资。在网络安全威胁日益复杂的今天,忽略代码签名等同于将用户和自身置于不可控的风险之中。